|

最近江民反病毒中心监测到,利用微软JPEG漏洞(MS04-028)且包含后门代码的恶意JPEG图片已经被国外黑客制作出来,制作程序的源代码也已经公布到网上。系统存在MS04-028漏洞的用户在观看或预览这些恶意图片时,图片中包含的代码就会自动执行。并有可能在用户系统中进行删改数据、种植木马、开设后门和偷窃资料等几乎所有破坏行为。

江民反病毒专家警告说,该漏洞极有可能在国庆期间被黑客利用。为保障用户电脑的使用安全,江民科技研发出该漏洞的防毒“疫苗”,免费为所有可能存在该安全隐患的用户提供病毒防护。

微软补丁下载: http://www.microsoft.com/china/security/Bulletins/200409_jpeg.mspx

疫苗下载地址:http://update.jiangmin.com/download/KVPatch.exe

江民Jpeg文件漏洞防毒“疫苗”软件小档案

软件大小:17.5KB

软件语言:中文

软件类别:安全相关/查杀病毒

软件评级:★★★

运行环境:Windows系统

一、该漏洞危害性

江民研发中心监测到的恶意程序利用了MS04-28,即微软GDI+库在处理jpeg文件时存在的漏洞。该漏洞存在于GDIplus.dll 中,由于该动态链接库中的某个函数在处理包含注释块的jpeg文件时没有对一些特殊情况进行考虑,使得存放图片注释信息的堆发生了堆溢出,导致了内存中的jpeg文件的部分内容可以被执行。

目前由该程序生成的图片仅仅可以在 Windows XP sp1英文版上运行,通用性比较差,并且即使图片中的恶意代码被执行,仍然会导致explorer.exe等使用GDIplus.dll的程序出现非法操作现象。

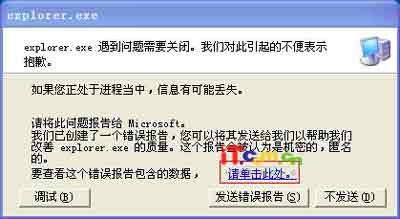

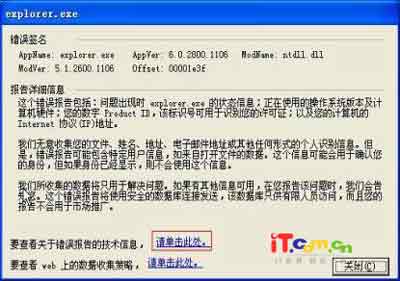

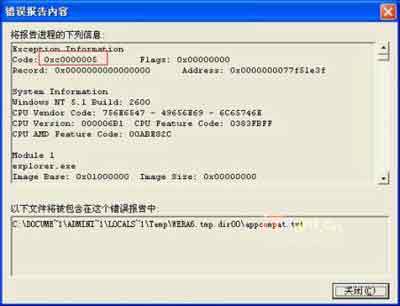

如果你在查看来源不明的jpeg文件时出现非法操作现象,并且按照图1、图2和图3进行操作。如果之后出现最下图红框中的数字时,说明该jpeg文件可能为恶意文件。

图1

图2

图3

专家提醒您,及时安装微软的安全补丁程序或江民Jpeg文件漏洞防毒“疫苗”,并立即安装升级KV2005病毒库,开启KV的实时监控功能,确保您的系统不被已知和未知的恶意JPEG图片侵害。

二、江民Jpeg文件漏洞防毒“疫苗”使用方法:

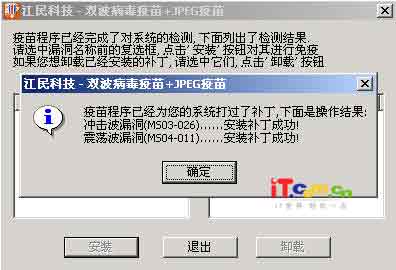

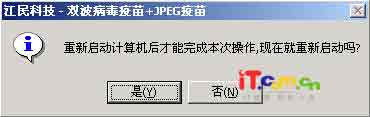

运行KVPatch.exe文件进入图4界面,勾选“系统存在漏洞”中显示的你系统漏洞,点击“安装”按钮,如图4我系统中出现的“冲击波漏洞”和“震荡波漏洞”补丁被安装成功。补丁安装完成后,必须重新启动计算机(图5)完成补丁操作。

图4

图5

你的计算机是不是总是出现那些莫名其妙的提示,而你又搞不清到底是哪里出现了错误。试着用用江民Jpeg文件漏洞防毒“疫苗”吧,它会帮你解决的。

|